SuperCard X, il malware Android che sfrutta l’NFC per frodi contactless: come funziona la minaccia che colpisce l’Italia

Tempo di lettura: 3 minuti

Tempo di lettura: 3 minuti

SuperCard X è il nuovo malware-as-a-service che sfrutta l’NFC per rubare dati delle carte e consentire frodi contactless su POS e ATM, colpendo utenti Android tramite sofisticate tecniche di ingegneria sociale e restando invisibile agli antivirus

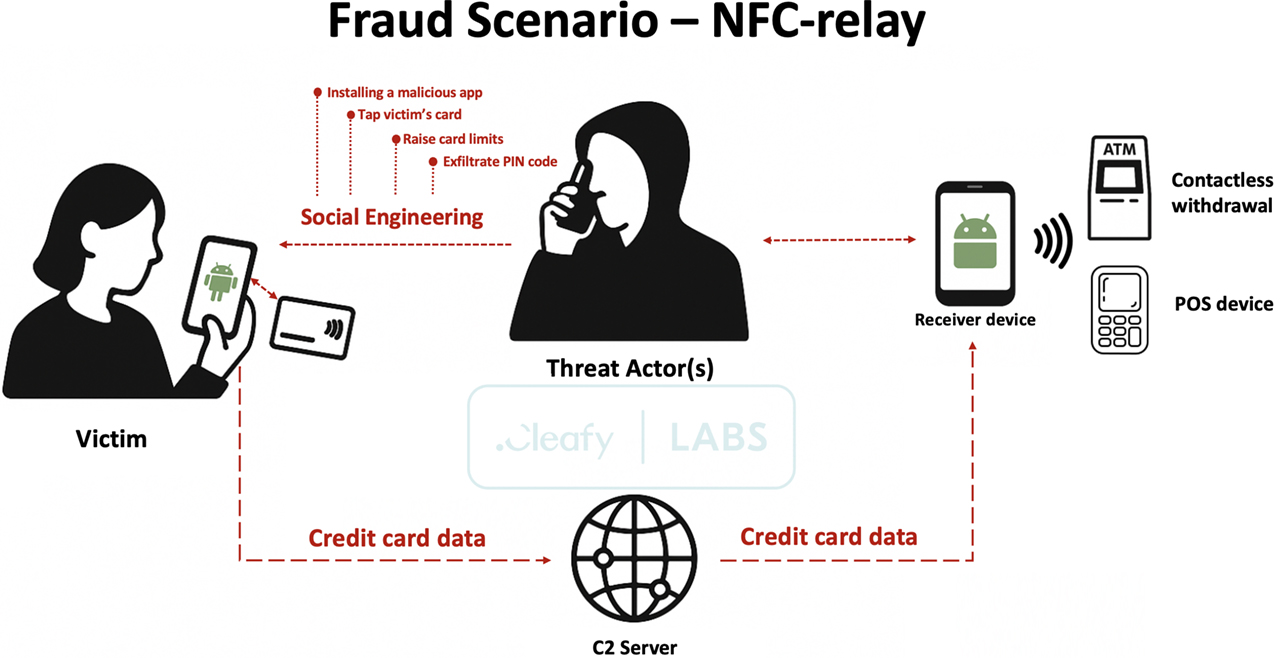

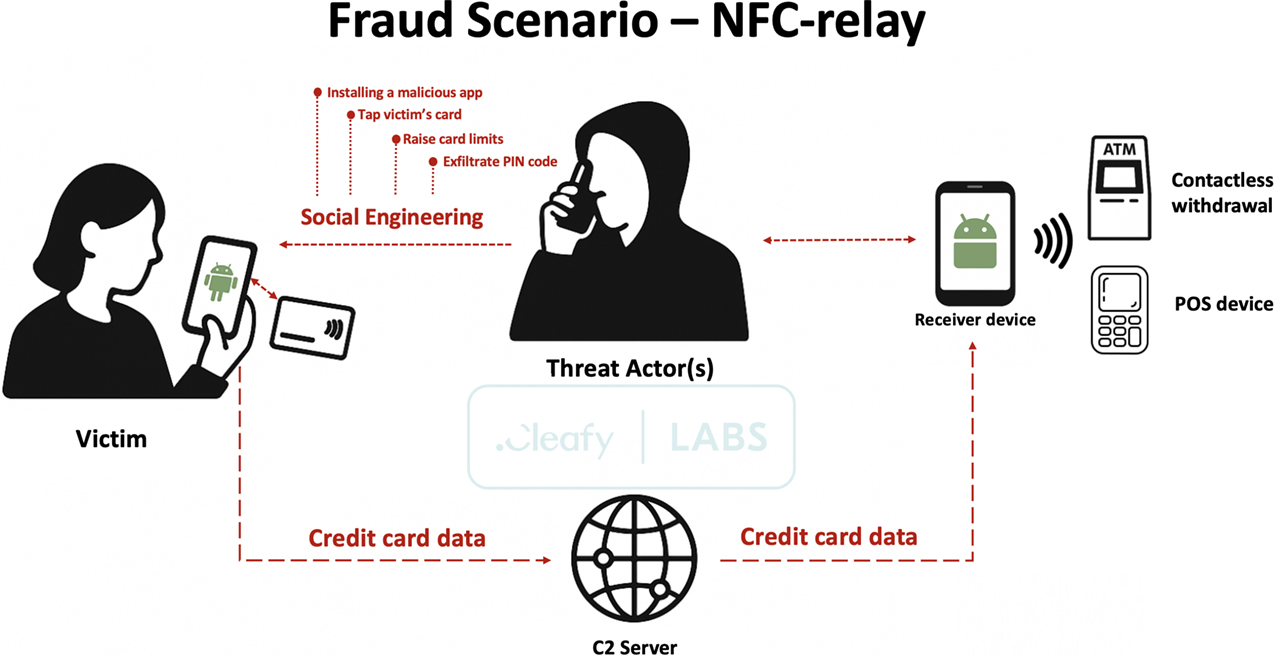

SuperCard X è il nome di una delle più recenti minacce rivolte agli utenti Android, in particolare in Italia, dove sono già stati segnalati diversi casi: si tratta di una piattaforma malware-as-a-service (MaaS) gestita da attori cinesi, che permette di condurre attacchi relay NFC per sottrarre dati delle carte di pagamento e utilizzarli per transazioni fraudolente su POS e sportelli ATM. Il funzionamento di SuperCard X si basa su una catena di attacco che unisce capacità di ingegneria sociale, tecniche di phishing e sfruttamento delle vulnerabilità del modulo NFC degli smartphone Android. Tutto viene orchestrato tramite una struttura modulare e servizi di supporto agli affiliati diffusi su canali Telegram.

Fonte: Cleafy

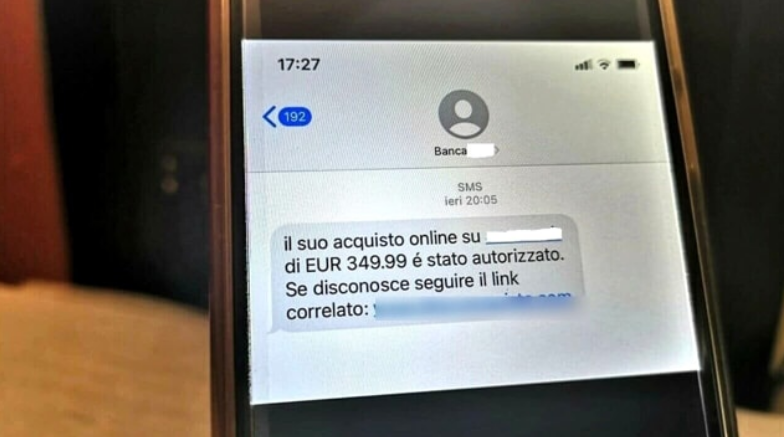

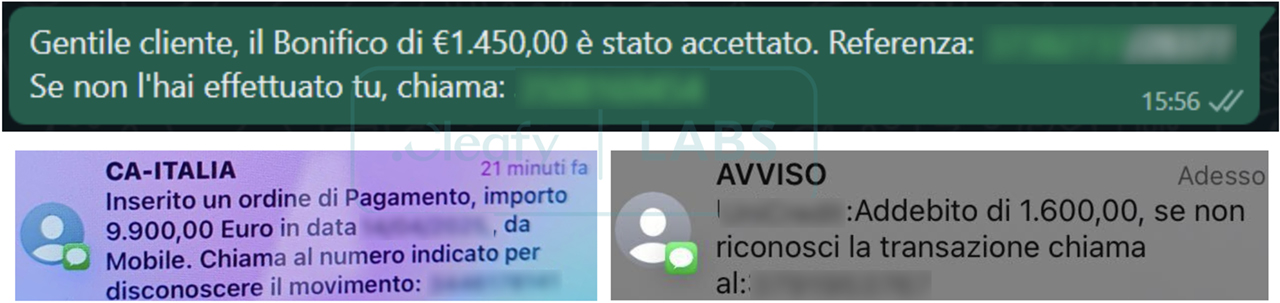

Il primo passo dell’attacco, come indicato dall’analisi di Cleafy, è l’invio di SMS o messaggi WhatsApp che simulano comunicazioni ufficiali da parte dell’istituto banca della vittima. Nel messaggio viene comunicata una presunta attività sospetta sul conto, allo scopo di allarmare l’utente, e invita a chiamare un numero per risolvere la situazione. Se l’utente cade nel tranello, entra in contatto con un finto operatore che lo induce a fornire dati sensibili come numero della carta e PIN, e lo istruisce a rimuovere eventuali limiti di spesa tramite l’app di home banking. Questa fase prende il nome di Telephone-Oriented Attach Delivery, ed è una tecnica di ingegneria sociale che viene spesso utilizzata in truffe di vario genere: indurre l’utente a credere di avere a che fare con una persona di fiducia per portarlo ad abbassare il livello di diffidenza.

La vittima viene poi convinta ad installare un’applicazione apparentemente innocua, spesso presentata come strumento di verifica o sicurezza, ma che in realtà contiene il malware SuperCard X. Una particolarità di quest’app è quella di richiedere pochissime autorizzazioni, allo scopo di evitare di generare sospetti nell’utente, a parte quella per l’accesso al modulo NFC. La richiesta di poche autorizzazioni permette inoltre al malware di passare più facilmente inosservato ai sistemi di sicurezza.

Fonte: Cleafy

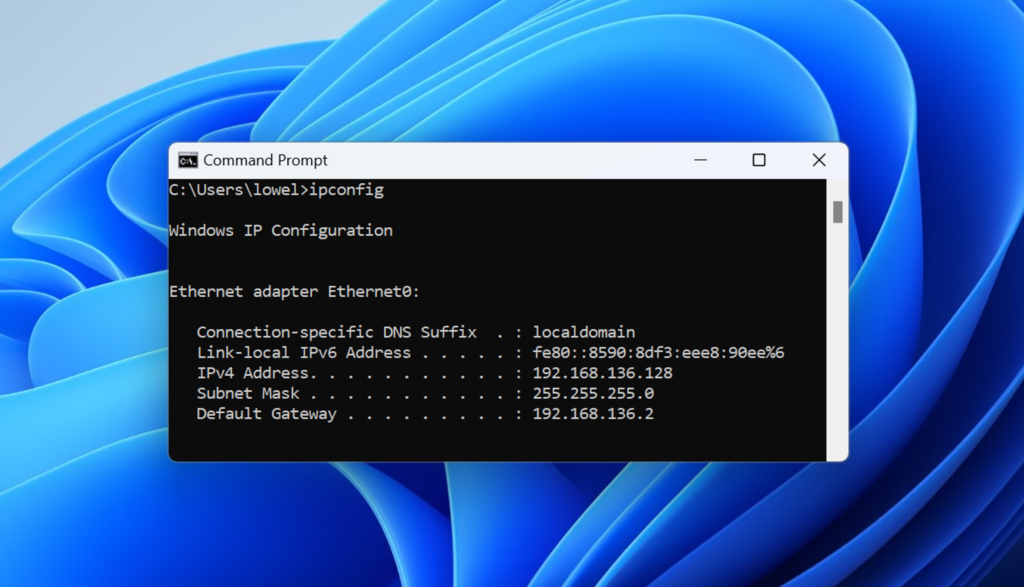

Una volta che l’app viene installata, convince l’utente ad appoggiare la propria carta di pagamento sullo smartphone allo scopo di eseguire una presunta verifica: in questo modo il malware legge i dati della carta dal chip NFC della stessa, inviandoli in tempo reale agli attaccanti utilizzando un’infrastruttura di comando e controllo che risulta protetta da meccanismi di autenticazione avanzati, allo scopo di rendere ostica l’intercettazione e l’analisi del traffico da parte dei ricercatori di sicurezza o delle forze dell’ordine.

I dati della carta di credito inviati agli attaccanti vengono usati per emulare una carta virtuale che, grazie ad una serie di accorgimenti particolarmente ingegnosi e sofisticati che coinvolgono i messaggi ATR – Answer To Reset, la carta emulata viene riconosciuta come autentica dai terminali POS e dagli sportelli ATM (Bancomat), consentendo l’esecuzione di pagamenti contactless e prelievi di denaro. Le transazioni effettuate in questo modo sono generalmente di piccolo importo, così da non destare sospetti nei sistemi antifrode bancari, non innescare notifiche e segnalazioni all’utente, e risultare difficilmente revocabili, poiché appaiono come operazioni legittime e immediate.

Un elemento che rende SuperCard X particolarmente insidioso è la sua capacità di eludere i sistemi di rilevamento: il malware, infatti, non risulta attualmente segnalato da alcun motore antivirus su VirusTotal. Questa invisibilità è dovuta sia alla richiesta di permessi minimi, sia all’assenza di funzionalità aggressive come overlay o intercettazione degli SMS, tipiche di altri trojan bancari. Inoltre, la struttura del servizio MaaS permette agli affiliati di generare versioni personalizzate dell’applicazione, adattate a specifiche aree geografiche o esigenze operative, rendendo ancora più difficile l’identificazione e il blocco delle campagne.

Dal punto di vista tecnico, SuperCard X presenta forti analogie con progetti open source come NFCGate e la sua variante malevola NGate, già utilizzati per attacchi simili in Europa. Il codice riutilizzato e la modularità della soluzione testimoniano un’elevata maturità tecnica e una profonda conoscenza dei protocolli smartcard, oltre a una strategia commerciale evoluta che offre supporto diretto agli “affiliati” tramite canali Telegram, tutorial e aggiornamenti continui.

Quando si ricevono messaggi di questo genere, la prima cosa da fare è evitare di perdere la calma e successivamente ricontattare il proprio istituto bancario tramite i canali ufficiali del supporto clienti, evitando di cliccare link o numeri presenti nel messaggio stesso.