Ora gli hacker cambiano strategia: cos’è e come funziona l’ultima truffa che arriva via email

Tempo di lettura: 2 minuti

Tempo di lettura: 2 minuti

L’X-Force Threat Intelligence Index 2025 di Ibm registra un’impennata dei tentativi di furto delle credenziali attraverso email infette (+180% in due anni). Con l’intelligenza artificiale, riconoscere i messaggi veri da quelli malevoli è sempre più difficile | Israele a prova di hacker: ecco come funziona il Cyber Dome, il sofisticato sistema di sicurezza di Tel Aviv

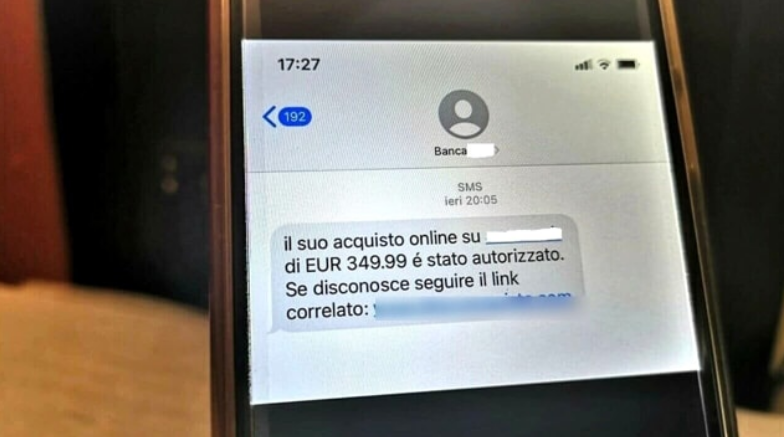

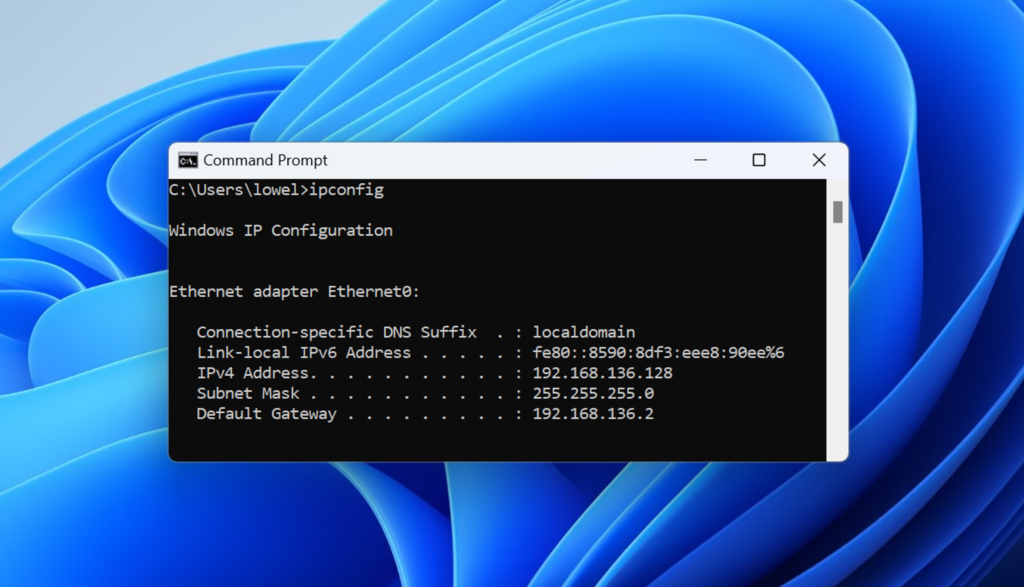

Gli hacker hanno fame di dati. Se fino a poco tempo fa l’attacco informatico più diffuso consisteva nel bloccare i file di un dispositivo, richiedendo un riscatto per «liberarlo» (attacco ransomware), nel 2025 i criminali informatici sembrano puntare sempre di più sul furto diretto delle informazioni sensibili. Lo strumento è quello del phishing, che apre una breccia tramite email o link infetti.

Il cambio di passo emerge dall’X-Force Threat Intelligence Index 2025 di Ibm, che registra come il furto di credenziali sia ormai al centro di attacchi sempre più numerosi. Il ransomware – pur restando il caso più diffuso, responsabile del 28% degli attacchi malware – mostra invece un calo. E le tecniche utilizzate sono sempre più sofisticate. La società israeliana Check Point, ad esempio, ha identificato email molto realistiche, create con l’AI, e chiamato il fenomeno CopyRh(ight)adamantys.

L’ascesa del phishing

Secondo l’analisi di Ibm, nel 2024 le email contenenti infostealer, cioè malware progettati per raccogliere informazioni sensibili, sono aumentate dell’84% rispetto al 2023. Nei primi mesi del 2025 il trend si è accentuato: in due anni l’incremento è del 180%.

La tendenza è globale, ma l’Italia non fa eccezione. Oltre il 60% delle campagne malevole rilevate nel 2024 era legato al phishing, spesso veicolato da strumenti di intelligenza artificiale capaci di generare email estremamente convincenti. E il mercato nero cresce: lo scorso anno più di 2 milioni di credenziali italiane sono state messe in vendita sul dark web, con un incremento del 15,4%.

I bersagli più colpiti sono le infrastrutture strategiche (energia, sanità e trasporti), oggetto del 70% degli attacchi censiti da Ibm. A livello geografico, invece, nel mondo il continente più attaccato è l’Asia-Pacifico, con oltre un terzo degli incidenti totali. L’Europa è terza con il 23%.

La truffa del CopyRh(ight)adamantys

In passato una mail non sicura poteva essere riconosciuta con una minima attenzione. I messaggi infetti spesso contenevano errori, loghi fasulli, indirizzi strani. Adesso, con l’AI, è molto più difficile non cadere in errore perché le comunicazioni degli hacker sono del tutto realistiche: i nomi, le ragioni sociali, i loghi e persino i disclaimer legati in calce sono corretti. Nei laboratori dell’israeliana Check Point, che fa cybersecurity dal 1994, questo nuovo filone di truffa informatica è descritto con il nome di CopyRh(ight)adamantys.

Come difendersi?

La pressione a cui sono sottoposte le aziende, soprattutto quelle che operano nei settori più a rischio, può essere molto alta. Check Point ha calcolato che nel primo trimestre 2025, in Europa, in media ogni compagnia è target di 1.612 tentativi di attacco informatico (+57%) alla settimana.

L’Unione Europea è intervenuta con una direttiva, la Nis 2, in vigore da sei mesi. La legge obbliga le società che operano in una molteplicità di comparti, dalla finanza ai trasporti, a dotarsi di sistemi di difesa più strutturati. «La direttiva ha ampliato gli obblighi anche per settori e imprese prima meno coinvolti, spingendo verso una governance del rischio più matura e trasversale», osserva Jean-Paule Castagno, partner di Orrick Italia. «Non si tratta solo di informatica: oggi una violazione informatica può tradursi in un danno reputazionale, economico e, in alcuni casi, aprire le porte a rischi ai sensi del decreto legislativo 231/2001 (sulla responsabilità amministrativa delle persone giuridiche, ndr), specie quando l’evento deriva da carenze organizzative o dalla mancata adozione di misure tecniche adeguate».