Dark web: cos’è, pericoli e come accedere al deep web

Tempo di lettura: 8 minuti

Tempo di lettura: 8 minuti

Gran parte di Internet, non accessibile con tradizionali motori di ricerca, racchiude anche mercati neri illegali dove, fra l’altro, prosperano i cybecriminali che possono utilizzare informazioni riservate e credenziali di imprese senza che queste ne siano consapevoli

è una parte di Internet normalmente non accessibile, descritta con la metafora dell’iceberg, a significare che solo una piccola parte emerge ed è visibile. Mentre la gran parte è sott’acqua. Parliamo in questo caso di deep web, ossia la parte non indicizzata dai motori di ricerca classici. Esso contiene a sua volta un settore dove sono presenti attività criminali e mercati illegali, il cosiddetto dark web.

Che cos’è il dark web?

Gli esperti considerano i termini deep web e dark web ingannevoli. Infatti, visitare il dark web non è di per sé illegale né implica effettuare azioni criminali. Servono solo strumenti adatti, i browser speciali, detti darknet, come TOR (che sta per The Onion Router), I2P e Freenet, che di fatto consentono la navigazione anonima.

Secondo Nicolas Christin, professore alla Carnegie Mellon University, uno dei conoscitori più esperti sul tema, il dark web designa semplicemente tutte quelle pagine che non possono essere trovate dai motori di ricerca. E gran parte del deep web non ha niente di malevolo.

Viene, ad esempio, utilizzato da persone che vivono sotto regimi totalitari e non hanno libero accesso a Internet. Come dimostra il fatto che la BBC abbia creato una pagina sul dark web per consentire l’accesso a chiunque nel mondo.

In una piccola parte del dark web sono però presenti i dark market, dei veri e propri portali e-commerce dove si trova di tutto: droghe, armi, killer, gioielli, film pedopornografici, dati trafugati, credenziali aziendali e bancarie…

Differenze tra deep web e dark web

C’è una sottile differenza tra il deep web e il dark web.

Mentre il deep web definisce i contenuti che sono su internet ma non vengono indicizzati (e quindi mostrati) dai comuni motori di ricerca come Google.

Il dark web invece rappresenta l’insieme dei siti web, che offrono i loro contenuti attraverso un indirizzo IP nascosto (che non permette di individuare facilmente il proprietario del sito) e che sono accessibili soltanto attraverso la rete Onion, di cui parleremo più avanti.

Come accedere al dark web (e nel deep web), un esempio di browser da usare

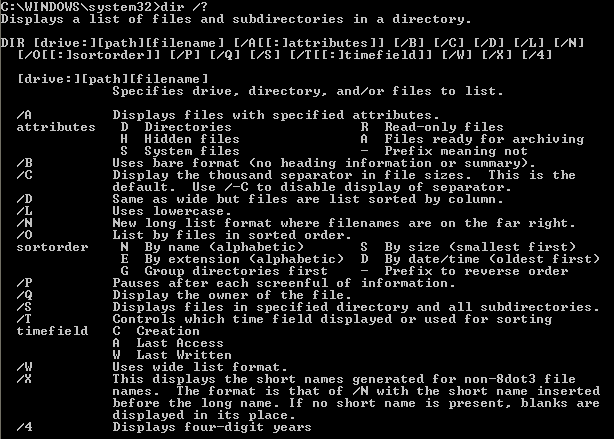

Lo strumento usato per entrare nel Dark Web è Tor (un acronimo che sta per The Onion Browser) progettato per assicurare l’anonimato sulle reti di computer.

È necessario installare Tor Browser (disponibile per Windows, macOS, Linux e anche device mobile) che può essere utilizzato come un qualsiasi browser ma ha il vantaggio dell’anonimato.

Una volta che si entra nel dark web con Tor si potrà navigare tra i vari siti, dei quali naturalmente si dovranno sapere gli indirizzi.

Cosa succede se entri nel dark web, cosa si trova tra legale e illegale

Posto che il dark web ha le medesime caratteristiche di Internet comunemente conosciuto, nel dark web si trova di tutto, dalle notizie ai social. Tante pagine sono gestite da attori del mondo delle criptovalute, ma nel dark web si trovano anche mercati illegali.

È, ovviamente, difficile stabilire la proporzione tra siti legali e illegali nel dark web. Avevano fatto una stima percentuale qualche anno fa 2 ricercatrici di Terbium Labs, Clare Gollnick e Emily Wilson, che erano giunte alla conclusione che neanche la metà dei siti da loro analizzati erano legali. Il 45% riguardava il commercio di droga, l’11,9% quello di farmaci, un 4,6% ciascuno aveva a che fare con frodi e hacking.

Dark web market, quanto vale?

Armi, droga, gioielli, ma anche psicofarmaci, droga e carte di credito clonate erano ad esempio vendute su Berlusconi market (nessuna relazione con il politico italiano se non il nome) sgominato nel novembre 2019 e che rappresentava il quarto più grande sito di ecommerce illegale, dopo Silk Road, Alpha Bay e Hansa Market, tutti chiusi, ma probabilmente già rimpiazzati.

È tuttavia praticamente impossibile avere informazioni certe sui mercati ancora attivi. L’Economist aveva pubblicato nel 2016 i dati relativi a 1,5 terabytes di informazioni per circa 360mila vendite fra dicembre 2013 e luglio 2015 su dark market. Ugualmente Agora, Evolution e Silk Road 2, indicano un totale di circa 50 milioni di dollari di transazioni.

Per ciascuna operazione si sa cosa è stato venduto, importo, modalità di consegna, prezzo in bitcoin. Christin, in uno studio ha provato a misurare il business di Silk Road, mercato specializzato nella vendita di droghe online, chiuso nel 2014 da FBI.

In otto mesi di indagine ha calcolato un fatturato di circa 1,2 milioni di dollari al mese, con commissioni di 92mila dollari per i gestori del market.

Quali sono i pericoli del dark web

Il dark web è un luogo ideale per gli hacker per scambiarsi informazioni e virus in quanto è difficile risalire alle macchine da cui tali informazioni sono partite.

È abitato anche da pirati informatici buoni che cercano di individuare e prevenire le minacce. Sicuramente la prospettiva di trarre vantaggi economici in un luogo oscuro è attraente per la criminalità. Questa per lo più vi cerca informazioni, dati personali, relativi ai conti bancari, password eccetera.

Perché il dark web è pericoloso? A rischio le nostre credenziali e molto altro

In questo articolo ci focalizzeremo soprattutto sulle attività legate alla cybercriminalità e sulle informazioni e dati sensibili esposti sui dark market che vengono al secondo posto per volume, secondo le stime, dopo il commercio di droghe.

Raramente le imprese sono consapevoli che le loro credenziali e altre informazioni aziendali riservate sono presenti nel dark web.

“Quando mostriamo le loro informazioni presenti nel dark web, le imprese sono quasi sempre sorprese. Solo un numero sorprendentemente piccolo è consapevole che loro credenziali sono effettivamente là fuori. Credo che questo sia un grande problema”. Ha dichiarato, in occasione della sua presentazione a NetEvents 2019 di San Josè, l’esperto di fama internazionale Ted Ross CEO & Founder, SpyCloud.

Come vedremo in seguito, gli investigatori che danno la caccia a organizzazioni criminali o indagano per limitare i danni di eventuali data breach devono frequentare la parte più oscura del dark web. Qui si trovano progetti industriali, ricerche di mercato, email più o meno compromettenti, grandi quantità di documenti riservati, credenziali di accesso a reti e server aziendali, password, numeri di carte di credito ….

Quando avvengono violazioni di un database, non necessariamente gli autori utilizzano direttamente i dati per sottrarre denaro, ma li passano (ovviamente non in modo gratuito) ad altri criminali specializzati a realizzare guadagni più o meno immediati. Come ha ricordato Jan Guldentops, hacker white hat, in occasione del citato NetEvents, un bravo hacker si nasconde e di aggira nei meandri dell’azienda anche per diversi anni.

Basta una singola password…

Ross ha spiegato come operano i criminali a partire dal momento zero, quando avviene il data breach o le credenziali vengono sottratte. Spesso basta una singola password di un dipendente, anche privata, per accedere, dopo sofisticate elaborazioni, ai dati critici aziendali. Dal momento zero a circa 500 giorni le credenziali e le password vengono condivise prima con un numero ristretto di individui che cercano di monetizzare le informazioni, ad esempio cercando di accedere all’azienda attraverso un botnet o attraverso altri sistemi (come Purple Spray, che cerca con migliaia di variazioni della password sottratta) finché non riescono ad accedere senza che nessuno se ne accorga.

Monetizzare le informazioni

Nel dibattito nel corso della tavola rotonda di NetEvents 2019 sono state messe a confronto diverse esperienze di dark web e rischi correlati. È emerso che l’obiettivo principale è monetizzare le informazioni. Il meccanismo più comune è trasferire soldi in un conto. Per poi trasferirli rapidamente in molte altre banche, in modo che si possano praticamente riciclare, spostandoli più velocemente degli investigatori. Ci sono casi di conti per fondi pensione svuotati gradualmente in diversi mesi senza che nessuno se ne accorgesse.

“Si ha a che fare con reti internazionali presenti in più continenti con un fantastico coordinamento per sfruttare tutte le possibili vulnerabilità”, ha commentato Ross.

Quando, dopo circa 500 giorni, i criminali finiscono di monetizzare, le informazioni sottratte filtrano in un qualche forum del dark web. “Mentre all’inizio era a disposizione di un team di attori super-sofisticati, ora la potranno utilizzare centinaia di criminali e truffatori”, ha sottolineato Ross.

Solo il 10% degli attacchi è targettizzato. Da questi deriva l’80% delle perdite. Contro il 20% che deriva dagli attacchi generici, come ha calcolato una grande istituzione finanziaria, cliente di SpyCloud.

Quando le credenziali arrivano sul dark web è ormai troppo tardi per correre ai ripari: attori sofisticati ne hanno già tratto il massimo beneficio. È dunque indispensabile scoprire cosa è stato sottratto prima che i criminali agiscano, nelle prime ore dopo il breach.

Un esempio di una vasta indagine contro un’organizzazione criminale del dark web

Qualche anno fa si è svolta un’articolata indagine tesa ad annientare un’organizzazione criminale internazionale (che ha coinvolto anche l’Italia) che sfruttava il dark web.

I criminali informatici, in particolare, grazie all’anonimato garantito dal Dark Web, acquisivano (soprattutto mediante la piattaforma di scambio Liberty Reserve) informazioni sui codici bancari.

Inoltre, l’indagine ha fatto emergere un fiorente commercio di carte online, codici di accesso eccetera. Il tutto ha fatto si che gli hacker accumulassero più di 530 milioni di dollari.

Dark web illegale, come recuperare i dati sottratti: il procedimento di indagine

Gli investigatori, generalmente incaricati dall’azienda che ha scoperto di esser stata vittima di una violazione informatica, scavano nel dark web per cercare tracce. Fanno ricerca su parole chiave come il nome di un prodotto, di un servizio e le email dei dipendenti.

Se non trova niente, l’investigatore, sotto falsa identità, chiede se qualcuno abbia dei dati utili sull’azienda che l’ha incaricato. E questo tenendo conto del rischio che criminali sfruttino l’interesse manifestato per organizzare truffe e vendere dati o credenziali falsi riconducibili all’azienda.

In ogni caso, spesso non si trova niente perché, come già accennato, soprattutto se il furto è stato su commissione. Può passare molto tempo prima che le informazioni arrivino sul dark web. Ciò non toglie che questo però vada continuamente monitorato.

Valutazione del danno

Thomas Edwards, U.S. Secret Service ha sottolineato che la sua organizzazione viene generalmente coinvolta dall’azienda vittima della violazione per valutare il danno effettivo, seguendo le linee guida per l’accusa ai fini dei successivi provvedimenti penali, ma lavora con l’impresa anche per rimediare al danno, sistemare le reti e fermare l’emorragia: “Il problema è che si può monetizzare il valore di una carta di credito o di un bonifico ma non si conosce il valore delle credenziali sul dark web né quanto costerà all’impresa riparare le perdite. Accade così che costi che possono arrivare a milioni di dollari non si considerano quando si procede in giudizio”.

Il problema è che le stesse aziende non hanno idea dei danni causati dalle violazioni.

Recupero dei dati

Gli investigatori come Ross cercano di interagire con i criminali e recuperare i dati rubati nel dark web illegale poche ore dopo il data breach.

“In questo caso analizziamo i dati, li rielaboriamo per renderli comprensibili. Li passiamo all’azienda da cui provengono i in modo che possa correre ai ripari, rimovendo ad esempio le password dalla rotazione e cambiarle prima che i criminali agiscano”, ha spiegato Ross.

Differenza tra dark web e deep web

La sostanziale differenza tra dark web e deep web concerne il fatto che con quest’ultimo si intende l’insieme delle pagine non indicizzate. Ossia che non possono essere trovate dai motori di ricerca.

Con dark web si fa riferimento alle pagine non indicizzate, rese cioè invisibili, e anche a quelle che riguardano attività illegali.

Il miglior rimedio è la prevenzione

Visti i danni e le difficoltà che derivano dalla sottrazione fraudolenta di dati e credenziali sarebbe saggio investire nella prevenzione.

Zero trust

L’indicazione di Ross è il modello zero trust. “Per me, significa che se ho un dispositivo in mano, posso fidarmi solo delle cose che sto trasmettendo da quel dispositivo. Questo significa che non mi fido della rete a cui sono collegato. Anche se sono al lavoro, non mi fido di ciò che ricevo, e-mail, SMS, di mia moglie, del consiglio di amministrazione o dei collaboratori. Sembra che sia una posizione molto difficile in cui operare. Ma se ti sforzi per un modello a fiducia zero sarai più sicuro”.

Realizzare però un modello di sicurezza assoluto è impossibile. “Il problema numero uno è che la sicurezza si può testare la solo in modo negativo; il numero due è che, a mio parere, le organizzazioni non sono ancora sufficientemente mature sulla sicurezza”, ha aggiunto.

Cloud

Secondo Guldentops il cloud potrebbe rappresentare un passo in avanti “I dispositivi IoT sono molto probabilmente meglio controllati da qualche azienda che ha una presenza in cloud – esemplifica – Le aziende devono infatti fare i conti con la carenza di competenze, il turnover, il fatto che non si possono patchare tutti i server e molti altre criticità. Ma non appena si sposta tutto ciò nel cloud, diventa responsabilità del provider cloud”. Concorda Edwards, sostenendo che ci sarà sempre un errore umano nel modo in cui le persone configurano le loro reti e i loro dispositivi, anche se lentamente la barriera all’ingresso del crimine organizzato sta diventando leggermente più alta di tre anni fa: “Forse stiamo vincendo una battaglia e non la guerra, ma è importante alzare le barriere all’ingresso”, conclude con un messaggio di ottimismo.

Accedi alla pagina ufficiale di TOR QUI