Che cose’ un attacco DDos.

Tempo di lettura: 13 minuti

Tempo di lettura: 13 minuti

In un attacco DDoS (Distributed Denial-of-Service), un tipo di attacco informatico, un criminale sovraccarica un sito web, un server o una risorsa di rete con traffico dannoso. Di conseguenza, il sistema preso di mira si blocca o non riesce a funzionare, negando il servizio agli utenti legittimi e impedendo al traffico legittimo di arrivare a destinazione.

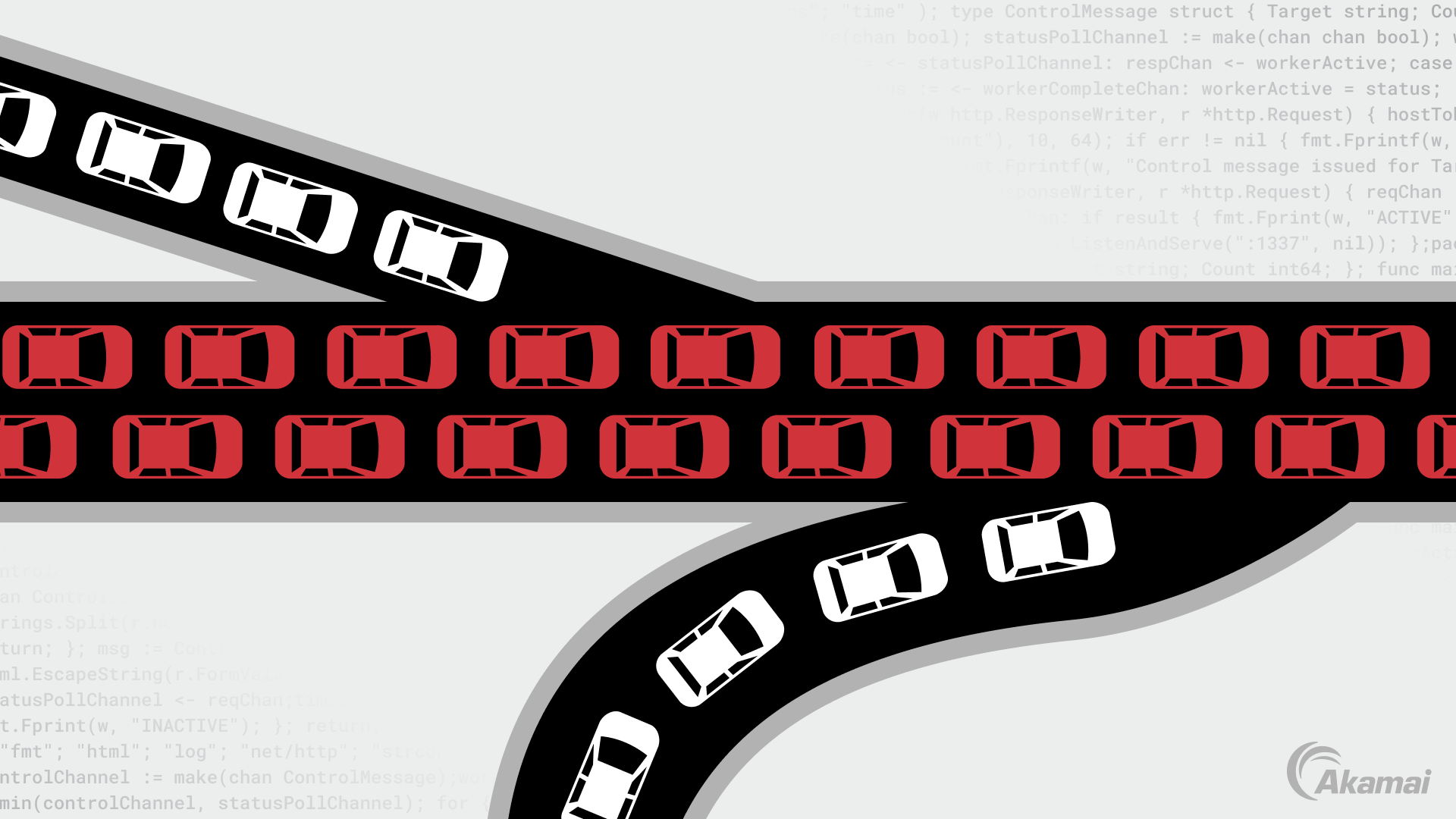

Ad un livello elevato, un attacco DDoS o DoS è come un ingorgo del traffico causato da centinaia di richieste fittizie ai servizi di “car sharing”. Le richieste sembrano legittime ai servizi di “car-sharing”, che mandano i loro conducenti per prelevare i clienti, bloccando inevitabilmente le strade cittadine e impedendo, in tal modo, al traffico legittimo di arrivare a destinazione.

Un attacco DDoS al sito web di un’azienda, a un’applicazione web, alle API, a una rete o all’infrastruttura di un data center può causare problemi di downtime e impedire agli utenti legittimi di acquistare prodotti, utilizzare servizi, ottenere informazioni o accedere ad altre risorse.

Come agisce un attacco DDoS?

Creazione di una botnet – Per sferrare un attacco DDoS, i criminali utilizzano il malware per creare una rete di botnet, ossia dispositivi connessi a Internet e infettati dal malware, che i criminali possono sfruttare per inviare un afflusso di traffico ai sistemi presi di mira. Questa rete di bot o botnetpuò includere gli endpoint come dispositivi IoT (Internet of Things), smartphone, personal computer, router e server di rete. Ogni dispositivo infettato diventa così in grado di diffondere il malware ad altri dispositivi per amplificare la portata di un attacco.

Se volessimo far riferimento qui ad un cult popolare, potremmo pensare al Re della Notte, il personaggio della serie Trono di Spade trasmessa sul canale HBO che ha creato un esercito di Camminatori Bianchi. Il Re della Notte ha creato una serie iniziale di Camminatori Bianchi, che hanno attaccato gli umani per trasformarli in nuovi Camminatori Bianchi, facendo crescere sempre più l’esercito, e ogni membro di questo esercito era controllato dal Re della Notte.

Come viene sferrato un attacco – Una volta che un criminale ha costruito una botnet, invia le istruzioni da remoto ai bot, indirizzandoli ad inviare le richieste e il traffico ai sistemi presi di mira (server, siti o applicazioni web, API oppure risorse di rete). In tal modo, si crea un’enorme quantità di traffico che porta al rifiuto di un servizio, impedendo, così, al traffico normale di accedere al sistema di destinazione.

DDoS-as-a-Service – A volte le botnet, con le loro reti di dispositivi compromessi, vengono affittate per sferrare altri potenziali attacchi tramite servizi di hacking “su commissione”. Ciò consente alle persone malintenzionate, ma prive di formazione o esperienza in merito, di sferrare facilmente attacchi DDoS anche da soli.

Lo scopo degli attacchi DDoS

Lo scopo degli attacchi DDoS è rallentare gravemente o impedire del tutto al traffico legittimo di raggiungere la sua destinazione. Degli esempi potrebbero essere il fatto di negare a un utente di accedere a un sito web, acquistare un prodotto o servizio, guardare un video o interagire sui social media. Inoltre, non rendendo più disponibili le risorse o riducendone le performance, un attacco DDoS può causare l’arresto completo di un’azienda. Ne conseguirebbe l’impossibilità dei dipendenti di accedere alle e-mail o ad applicazioni web o, semplicemente, di lavorare come al solito.

Gli attacchi DDoS vengono sferrati per varie ragioni.

- Hacktivismo. I criminali possono sferrare un attacco DDoS contro società o siti web di cui non condividono le convinzioni filosofiche o ideologiche.

- Guerra cibernetica. I governi possono usare le minacce informatiche come gli attacchi DDoS per indebolire l’infrastruttura critica di uno stato nemico.

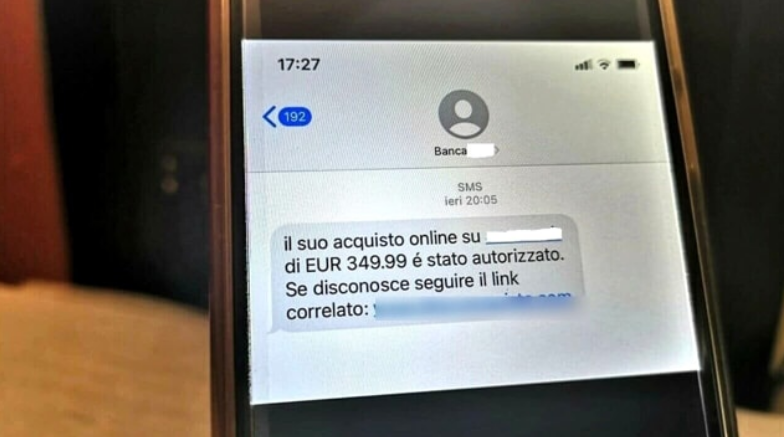

- Estorsione. I criminali spesso si servono delle minacce DDoS per estorcere denaro alle aziende.

- Intrattenimento. Molti attacchi vengono sferrati dagli hacker a puro scopo di divertimento per creare scompiglio o provare il crimine informatico.

- Competizione con la concorrenza. Un’azienda può sferrare un attacco DDoS contro un’altra società per guadagnare un vantaggio competitivo.

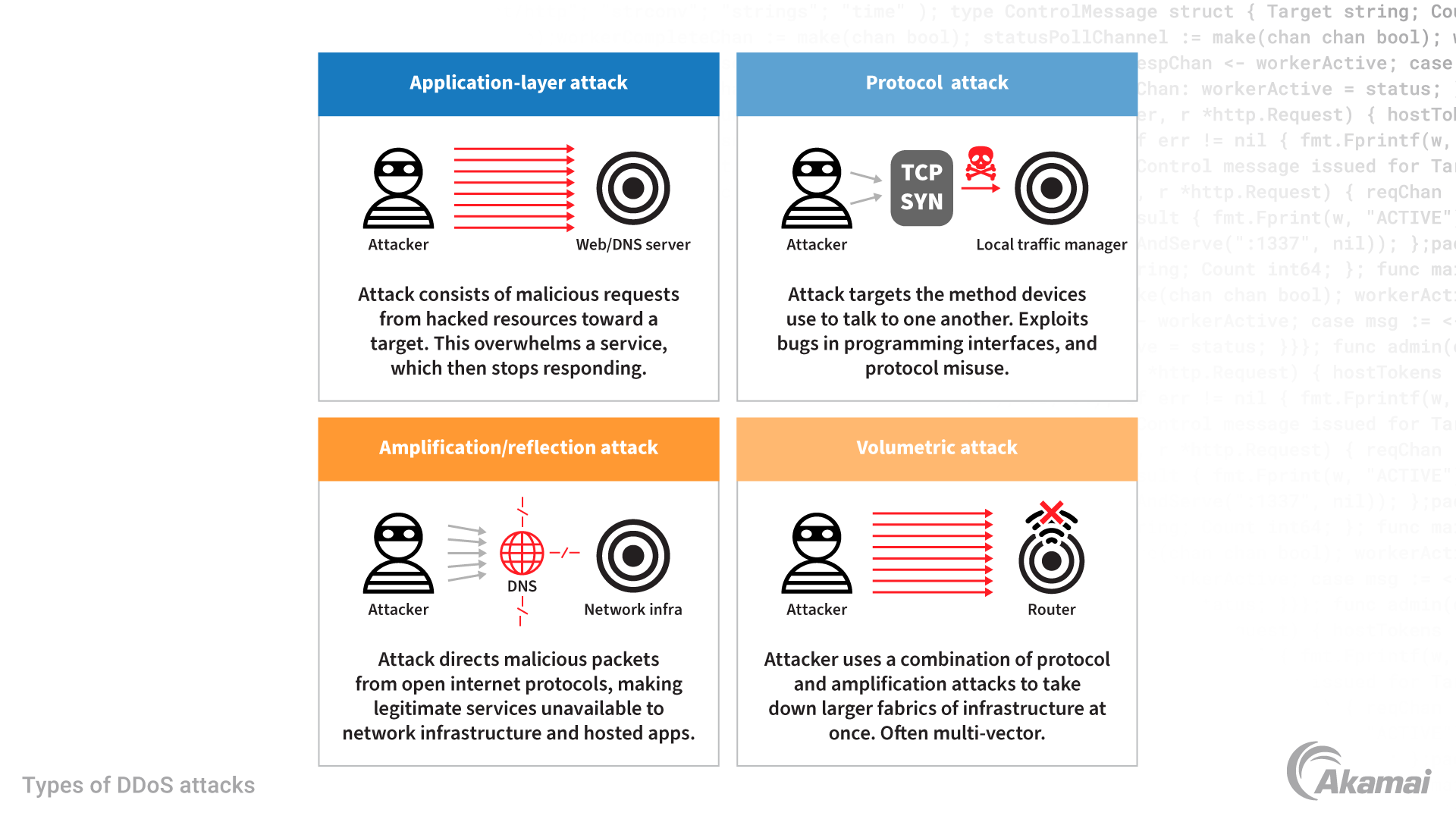

Tipi di attacchi DDoS

Esistono molti tipi diversi di attacchi DDoS e i criminali informatici spesso ne utilizzano vari per danneggiare i sistemi presi di mira. Gli attacchi DDoS, di solito, prendono di mira uno dei sette diversi livelli di una rete informatica come descritto nel modello OSI (Open Systems Interconnection). Ogni livello del modello OSI ha uno scopo univoco, come i piani di un edificio in cui ogni ufficio svolge la propria funzione individuale. I malintenzionati prendono di mira i vari livelli, a seconda del tipo di risorsa web o su Internet che desiderano intralciare.

I quattro tipi principali di attacchi sono:

- Attacchi a livello di applicazione

- Attacchi ai protocolli

- Attacchi di amplificazione/riflessione

- Attacchi volumetrici

Attacchi DDoS a livello di applicazione

Gli attacchi DDoS a livello di applicazione (attacchi DDoS di livello 7) mirano a specifiche vulnerabilità presenti nelle applicazioni web per impedirne il funzionamento previsto. Questi attacchi DDoS, spesso, prendono di mira i protocolli di comunicazione coinvolti nello scambio di dati tra due applicazioni su Internet. Seppure siano difficili da prevenire e mitigare, sono tra gli attacchi DDoS più semplici da sferrare.

- Attacchi HTTP flood. Gli attacchi HTTP flood sfruttano il protocollo Internet HTTP utilizzato per caricare le pagine web o inviare i contenuti desiderati tramite Internet. Gli attacchi HTTP flood causano il rallentamento o l’interruzione di un server, un sito web o un’app web sovraccaricandoli con un gran numero di richieste HTTP GET o POST.

- Attacchi ad attività bassa e lenta. Un attacco ad attività bassa e lenta è un tipo di attacco DoS (Denial-of-Service) progettato per eludere il rilevamento tramite l’invio di traffico e richieste HTTP apparentemente legittime ad una velocità molto bassa. Gli attacchi ad attività bassa e lenta richiedono una ridotto larghezza di banda e possono essere sferrati da un solo computer o con una botnet. Il traffico negli attacchi ad attività bassa e lenta è difficile da rilevare perché sembra traffico legittimo di livello 7 e non viene inviato ad una velocità tale da attivare gli avvisi di sicurezza.

- Slowloris. Un attacco DDoS Slowloris è progettato per sovraccaricare un server web, aprendo e mantenendo più connessioni HTTP contemporaneamente sul server preso di mira. L’attacco Slowloris assorbe le risorse del server inviando richieste che sembrano più lente del solito, ma che comunque sembrano far parte di un traffico normale. I criminali sfruttano una funzionalità esclusiva del protocollo HTTP, ossia la capacità del client di suddividere le richieste GET o POST in più pacchetti. Un attacco Slowloris Compromette un server web preso di mira, aprendo più connessioni e mantenendole aperte il più a lungo possibile. Questo risultato viene ottenuto inviando richieste HTTP parziali che non vengono mai completate.

Attacchi DDoS ai protocolli

Gli attacchi ai protocolli prendono di mira i punti deboli e le vulnerabilità presenti nei protocolli di comunicazione Internet ai livelli 3 e 4 del modello OSI. Questi attacchi tentano di consumare ed esaurire la capacità di elaborazione di varie risorse dell’infrastruttura di una rete, come server o firewall, inviando richieste di connessione dannosa che sfruttano i protocolli TCP (Transmission Control Protocol) o ICMP (Internet Control Message Protocol).

- Attacchi SYN flood.Uno dei principali metodi che hanno le persone per connettersi alle applicazioni Internet è tramite il protocollo TCP. Questa connessione richiede un handshake a tre vie da un servizio TCP, come un server web, e comprende l’invio del cosiddetto pacchetto SYN (sincronizzazione), dal quale l’utente si connette al server. Quest’ultimo restituisce un pacchetto SYN-ACK (riconoscimento sincronizzazione), al quale infine si risponde con una comunicazione ACK (riconoscimento) finale per completare l’handshake del TCP. Durante un attacco SYN flood, un client dannoso invia una grande quantità di pacchetti SYN (parte del solito handshake), ma non invia mai il riconoscimento per il completamento dell’handshake. Ciò fa restare il server in attesa di una risposta per queste connessioni TCP semiaperte, che finiscono con l’esaurire la capacità del server di accettare nuove connessioni per i servizi che monitorano gli stati di connessione.

Se dovessimo usare qui l’analogia del car-sharing, potremmo pensare ad una situazione in cui migliaia o anche centinaia di migliaia di richieste fittizie vengono effettuate ad una società di car-sharing. Le auto attendono che i passeggeri salgano e inizino a guidare, ma ciò non si verifica mai, finché alla fine si esauriscono tutte le auto disponibili e il servizio diventa non più disponibile per gli utenti legittimi. - Attacco Smurf DDoS. Il nome di questo attacco DDoS si basa sul concetto che tanti piccoli malintenzionati possono sopraffare un nemico molto più potente grazie al volume di traffico, proprio come la colonia fittizia di piccoli umanoidi blu che danno il nome all’attacco, i Puffi (Smurf). In un attacco Smurf DDoS (Distributed Denial-of-Service), grandi quantità di pacchetti ICMP con l’IP di origine contraffatto del sistema preso di mira vengono trasmesse a una rete informatica tramite un indirizzo broadcast IP. Per impostazione predefinita, la maggior parte dei dispositivi di una rete risponderà all’indirizzo IP sorgente. A seconda del numero di macchine sulla rete, il computer della vittima potrebbe subire rallentamenti fino a soccombere sotto il peso del traffico.

Attacchi di amplificazione/riflessione DDoS al DNS

Gli attacchi di amplificazione/riflessione DDoS al DNS (Domain Name System) sono tipi specifici di vettori di attacco DDoS volumetrici in cui gli hacker eseguono lo spoofing dell’indirizzo IP della loro vittima per inviare grandi quantità di richieste ai server DNS aperti. A loro volta, questi server DNS rispondono alle richieste dannose fatte dall’indirizzo IP contraffatto, creando, così, un attacco al target prescelto attraverso un afflusso di risposte DNS. Il grande volume di traffico creato dalle risposte DNS sovraccarica molto rapidamente i servizi dell’organizzazione vittima, rendendoli non più disponibili e impedendo al traffico legittimo di raggiungere la destinazione prevista.

Per spiegare questo tipo di attacco con l’analogia del car-sharing, possiamo immaginare come se venissero effettuate centinaia o migliaia di richieste di car-sharing per inviare le auto all’indirizzo della vittima. Le auto in car-sharing ora bloccano le strade che conducono alla casa della vittima, impedendo ai visitatori legittimi di raggiungere l’indirizzo della persona. Questa analogia può essere utilizzata anche per spiegare gli attacchi DDoS volumetrici nella prossima sezione.

Attacchi DDoS volumetrici

Gli attacchi DDoS basati sul volume vengono diretti ai livelli 3 e 4 del modello OSI, sovraccaricando il sistema preso di mira con un afflusso di traffico proveniente da più fonti, finché alla fine non viene esaurita tutta la larghezza di banda disponibile nel sistema preso di mira, causandone il rallentamento o l’interruzione. Gli attacchi volumetrici vengono spesso utilizzati per distogliere l’attenzione da altri tipi di attacchi DDoS o da altri attacchi informatici più pericolosi.

- Attacchi UDP flood. Gli attacchi UDP floodvengono spesso scelti per sferrare attacchi DDoS su una larghezza di banda più ampia. I malintenzionati tentano di sopraffare le porte dell’host target con pacchetti IP contenenti protocolli UDP stateless. L’host vittima, quindi, cerca applicazioni associate ai pacchetti UDP e, quando non ne trova, restituisce al destinatario il messaggio “Destinazione non raggiungibile”. Gli indirizzi IP vengono spesso contraffatti per rendere anonimo un malintenzionato e, una volta inondato l’host target di traffico di attacco, il sistema non risponde più e non è più disponibile agli utenti legittimi.

- Attacchi ICMP flood. Il protocollo ICMP (Internet Control Message Protocol) viene usato principalmente per la messaggistica di errore e, in genere, non consente uno scambio di dati tra sistemi diversi. I pacchetti ICMP possono accompagnare i pacchetti TCP (Transmission Control Protocol) che consentono ai programmi applicativi e ai dispositivi di elaborazione di scambiarsi messaggi tramite una rete durante la connessione a un server. Un attacco ICMP flood è un metodo di attacco DDoS per infrastrutture di livello 3 che utilizza messaggi ICMP per sovraccaricare la larghezza di banda della rete presa di mira.

Come difendersi dagli attacchi DDoS

Le organizzazioni possono proteggersi e limitare le interruzioni causate dagli attacchi DDoS con una solida strategia DDoS, servizi di mitigazione degli attacchi DDoS di livello superiore e avanzati controlli di cybersicurezza.

Le soluzioni basate su cloud offrono una protezione dagli attacchi DDoS ad alta capacità, elevate performance e always-on, che può impedire che il traffico dannoso raggiunga un sito web o interferisca con le comunicazioni tramite un’API web, limitando l’impatto dell’attacco, ma consentendo, al contempo, al traffico normale di fluire come di consueto.

Servizi di mitigazione degli attacchi DDoS

Nell’ambito di un panorama di attacchi in costante evoluzione, la protezione dagli attacchi DDoS attraverso un provider per la mitigazione che adotti un approccio di difesa approfondita, può tenere al sicuro organizzazioni e utenti finali. Un servizio di mitigazione degli attacchi DDoS individuerà e bloccherà gli attacchi DDoS il prima possibile, in teoria, in zero secondi o poco più a partire dal momento in cui il traffico di attacco raggiunge i centri di scrubbing del provider di mitigazione. Poiché i vettori di attacco continuano a cambiare con una portata sempre maggiore, per ottenere il miglior livello di protezione dagli attacchi DDoS, un provider deve continuamente investire nelle capacità di difesa. Per tenere il passo con gli attacchi più ampi e complessi, sono necessarie le tecnologie giuste a rilevare traffico dannoso e intraprendere solide contromisure di difesa per mitigare rapidamente gli attacchi.

I provider di soluzioni per la mitigazione degli attacchi DDoS filtrano il traffico degli attacchi per evitare che raggiunga la risorsa presa di mira. Il traffico degli attacchi viene bloccato da un servizio di protezione web basato su CDN, un servizio di scrubbing DDoS o un servizio DNS basato su cloud.

- Sistemi di difesa dagli attacchi DDoS basati su CDN. Una rete per la distribuzione dei contenuti (CDN) avanzata adeguatamente configurata può aiutare a difendersi dagli attacchi DDoS. Quando un provider di servizi di protezione per i siti web utilizza la sua CDN per accelerare in maniera specifica il traffico tramite protocolli HTTP e HTTPS, tutti gli attacchi DDoS mirati a quel dato URL possono poi essere interrotti sull’edge della rete. Ciò significa che gli attacchi DDoS di livello 3 e 4 vengono mitigati in maniera istantanea, poiché questo tipo di traffico non è destinato alle porte web 80 e 443. Come un proxy basato su cloud, la rete è posta prima dell’infrastruttura IT del cliente e distribuisce il traffico dagli utenti finali ai siti e alle applicazioni web aziendali. Poiché queste soluzioni funzionano in linea, le risorse esposte al web sono protette sempre, senza alcun intervento umano da parte degli attacchi DDoS a livello di rete.

- Scrubbing DDoS sul cloud. Lo scrubbing DDoS può mantenere operative le attività o i servizi online anche durante un attacco. Un servizio di scrubbing basato sul cloud può mitigare rapidamente gli attacchi che mirano alle risorse non web, come l’infrastruttura di rete, su vasta scala. Al contrario di una mitigazione basata su CDN, un servizio di scrubbing DDoS è in grado di offrire protezione su tutte le porte, i protocolli e le applicazioni di un data center, compresi i servizi web e basati su IP. Le organizzazioni indirizzano il loro traffico di rete all’infrastruttura di scrubbing del provider delle soluzioni di mitigazione in uno di questi due modi: tramite la modifica delle informazioni di routing del protocollo BGP (Border Gateway Protocol) oppure un reindirizzamento del DNS (record A o CNAME). Il traffico viene monitorato e analizzato, per ricercare attività dannose e la mitigazione si applica al rilevamento degli attacchi DDoS. In genere, questo servizio può essere reso disponibile sia in configurazioni On Demand che sempre attive, a seconda della strategia di sicurezza preferita di un’organizzazione, anche se un numero più alto che mai di organizzazioni sta passando a un modello di implementazione continuo, data la sua risposta difensiva più rapida.

- Soluzioni WAF (Web Application Firewall). Per sistemi di difesa specifici a livello di applicazione, le organizzazioni devono implementare una soluzione WAF (Web Application Firewall) per risolvere i problemi causati da attacchi avanzati, compresi alcuni tipi di attacchi DDoS come richieste http, HTTP GET e HTTP POST flood, mirati a interrompere i processi delle applicazioni di livello 7 del modello OSI.

- Protezione dagli attacchi DDoS on-premise (on-prem). La protezione dagli attacchi DDoS on-prem o sulla rete richiede ai dispositivi fisici e/o virtualizzati di risiedere nel data center di un’azienda e di integrarsi con i loro router sull’edge per bloccare gli attacchi DDoS dannosi sull’edge della rete. Ciò è particolarmente utile quando i criminali informatici utilizzano attacchi ad attività bassa e lenta o “piccoli e rapidi” progettati per evitare il rilevamento. Inoltre, la protezione dagli attacchi DDoS on-prem aiuta le aziende ad evitare i costi operativi correlati al reinstradamento del traffico ad uno scrubbing center sul cloud quando non sono prese di mira con attacchi volumetrici. La protezione dagli attacchi DDoS on-prem è, inoltre, adatta alle aziende che richiedono una latenza bassissima per il loro traffico di rete. Tra gli esempi di questi casi di utilizzo, figurano le aziende che forniscono piattaforme per conferenze audio-video, servizi multimediali e gaming o altri servizi che richiedono una latenza quasi in tempo reale.

- Protezione dagli attacchi DDoS ibrida. Una soluzione per la protezione dagli attacchi DDoS ibrida combina le funzionalità e i vantaggi offerti dai sistemi on-premise e sul cloud. Una soluzione DDoS ibrida protegge l’infrastruttura di rete di un cliente dalla stragrande maggioranza di attacchi piccoli con dispositivi on-prem o sulla rete, ma utilizza la portata e la capacità di uno scrubbing center sul cloud come backup per attacchi volumetrici di grandi dimensioni.

- Cloud signaling. Il cloud signaling è un termine del settore che indica che i dispositivi on-prem trasferiscono automaticamente la traccia, la firma e altre informazioni rilevanti sull’attacco agli scrubbing center nel cloud quando tale reindirizzamento diventa necessario per proteggere in modo ottimale l’infrastruttura e le risorse di rete del cliente da un attacco DDoS.

I vantaggi di un servizio di mitigazione degli attacchi DDoS

Durante la mitigazione, il vostro provider di protezione dagli attacchi DDoS implementerà una sequenza di contromisure atte ad arrestare e ridurre l’impatto di un attacco DDoS (Distributed Denial-of-Service). Con i moderni attacchi che diventano più avanzati, la protezione offerta dalla mitigazione degli attacchi DDoS basata sul cloud aiuta a fornire un grado di sicurezza basato su una difesa approfondita su vasta scala, mantenendo disponibili i servizi dell’infrastruttura di back-end e su Internet e garantendo performance ottimali.

Con i servizi di protezione contro gli attacchi DDoS le organizzazioni sono in grado di:

- Ridurre la superficie di attacco e i rischi aziendali associati agli attacchi DDoS

- Impedire downtime che influenzano le attività aziendali

- Difendersi dall’interruzione delle pagine web

- Aumentare la velocità di risposta a un evento DDoS e ottimizzare le risorse di risposta a un incidente

- Abbreviare il tempo richiesto per la comprensione e l’analisi dell’interruzione di un servizio

- Evitare la perdita di produttività dei dipendenti

- Implementare più rapidamente contromisure per difendersi da un attacco DDoS

- Evitare danni alla reputazione del brand e alla redditività

- Mantenere costanti le performance e i tempi di attività delle applicazioni in tutto il patrimonio digitale

- Ridurre al minimo i costi associati alla sicurezza web

- Difendersi dalle estorsioni, dai ransomwaree dalle nuove minacce in continua evoluzione

Proteggete i vostri servizi web e su Internet dagli attacchi DDoS con Akamai

Akamai fornisce servizi di mitigazione e difesa approfondita dagli attacchi DDoS attraverso una mesh trasparente di sistemi di difesa dedicati dell’edge, del DNS distribuito e dello scrubbing su cloud. Questi servizi sul cloud appositamente studiati sono concepiti per rafforzare le strategie di sicurezza DDoS e della rete, riducendo, al contempo, le superfici di attacco, migliorando la qualità della mitigazione e riducendo i falsi positivi, aumentando, così, la resilienza rispetto agli attacchi più vasti e complessi. Inoltre, è possibile ottimizzare le soluzioni in base ai requisiti specifici delle applicazioni web e dei servizi basati su Internet.

- Difesa sull’edge con App & API Protector. Akamai App & API Protector riunisce WAF (Web Application Firewall), mitigazione dei bot, sicurezza delle API e protezione DDoS di livello 7 in un’unica soluzione. Identifica rapidamente le vulnerabilità e mitiga le minacce nell’intero patrimonio web e API, anche per le architetture distribuite più complesse. Riconosciuta come la principale soluzione di rilevamento degli attacchi sul mercato, App & API Protector è facile da implementare e utilizzare. Fornisce aggiornamenti automatici per le protezioni di sicurezza e fornisce una visibilità olistica sul traffico e sugli attacchi.

- Difesa DNS con Edge DNS. Il servizio DNS autoritativo di Akamai, Edge DNS, filtra anche il traffico sull’edge. A differenza di altre soluzioni DNS, Akamai ha progettato Edge DNS specificamente per offrire caratteristiche di disponibilità e resilienza contro gli attacchi DDoS. Edge DNS assicura performance superiori con ridondanze delle architetture a più livelli, inclusi server dei nomi, punti di presenza, reti e persino cloud IP anycast segmentati.

- Protezione dagli attacchi DDoS completa con Prolexic. Akamai Prolexic è disponibile in tre opzioni (on-prem, su cloud o in ambienti ibridi) e offre una protezione DDoS completa ai data center dei clienti e alle infrastrutture ibride su tutte le porte e i protocolli. La protezione dagli attacchi DDoS su cloud di Prolexic, sia come soluzione autonoma che come backup ibrido su Prolexic On-Prem, si avvale di più di 36 scrubbing center nel cloud in 32 centri metropolitani a livello globale, offrendo oltre 20 Tbps di difesa DDoS dedicata. Questa capacità è studiata per mantenere a disposizione le risorse su Internet: fondamento essenziale in ogni programma di tutela della sicurezza delle informazioni. In qualità di servizio completamente gestito, Prolexic è in grado di costruire modelli di sicurezza positivi e negativi. Il servizio combina sistemi di difesa automatizzati con la mitigazione esperta del team globale di oltre 225 addetti SOCC dedicati. Prolexic offre anche un immediato SLA di mitigazione leader del settore attraverso controlli di difesa proattivi, per mantenere al sicuro e altamente disponibili l’infrastruttura di un data center e i servizi basati su Internet.